央广网上海5月25日消息(记者傅闻捷 韩晓余 通讯员杨文)5月23日晚,思科公司Talos团队发布预警称,一款名为“VPNFilter”的最新恶意软件正在全球蔓延,预估有54个国家遭入侵,受感染设备的数量至少为 50 万台。

该团队研究分析结果显示, VPNFilter破坏性较强,可通过烧坏用户的设备来掩盖踪迹,比简单地删除恶意软件痕迹更深入,利用 VPNFilter 恶意软件,攻击者还可以达到多种其他目的,如监视网络流量并拦截敏感网络的凭证;窥探到 SCADA 设备的网络流量,并部署针对 ICS 基础设施的专用恶意软件;利用被感染设备组成的僵尸网络来隐藏其他恶意攻击的来源;导致路由器瘫痪并使受攻击的大部分互联网基础设施无法使用。如果需要的话,类似命令可大规模执行,可导致成千上万的设备无法使用。

目前受影响的设备,主要包括有小型和家庭办公室(SOHO)中使用的 Linksys、MikroTik、NETGEAR 和 TP-Link 路由器以及 QNAP 网络附加存储(NAS)设备,尚未发现其他网络设备供应商受感染。

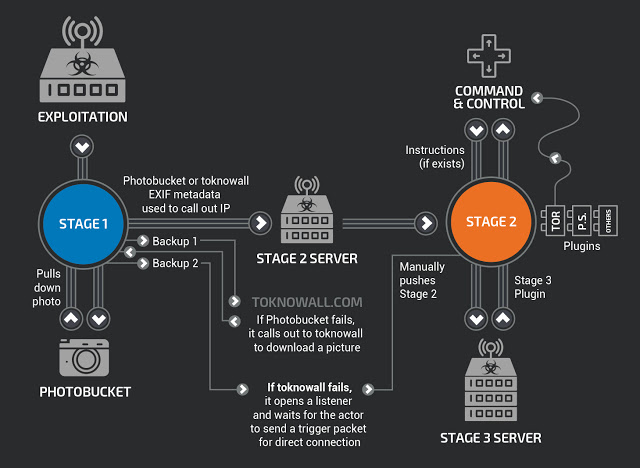

思科公司公布了VPNFilter发起攻击的流程示意图

据介绍,VPNFilter属于高度模块化的框架,允许快速更改操作目标设备,同时能为情报收集和寻找攻击平台提供支撑。其实施攻击的路径主要分为三个阶段。第1阶段恶意软件会通过重新启动植入,该阶段主要目的是获得一个持久化存在的立足点,并使第2阶段的恶意软件得以部署。

第2阶段恶意软件拥有智能收集平台中所期望的功能,比如文件收集、命令执行、数据过滤和设备管理,某些版本也具有自毁功能,覆盖了设备固件的关键部分,并可重新引导设备,使其无法使用。

此外,还有多个阶段3的模块作为第2阶段恶意软件的插件,提供附加功能,当前思科Talos团队已发现了两个插件模块:一个数据包嗅探器来收集通过该设备的流量,包括盗窃网站凭证和监控Modbus SCADA协议,以及允许第2阶段与Tor通信的通信模块,据称仍然有其他几个插件模块但当前还没有发现。

“针对VPNFilter恶意软件和潜在扩展的攻击面,我们有几点防护建议。”25日,来自阿里巴巴安全部猎户座实验室高级安全专家介绍称,由于受影响的设备大多数直接连接到互联网,攻击者和设备之间大多没有安全设备,大多数受影响的设备有公开漏洞,且大多数都没有内置反恶意软件功能,这使得此类威胁防护比较困难。

“阿里安全猎户座实验室针对系统平台、软硬件基础设施,底层的传统和新兴威胁有持续关注研究。”猎户座实验室安全专家介绍称,解决方案主要包括几个方面。

首先需要确保设备与补丁属于最新版本,同时应该及时应用更新补丁,避免存在公开漏洞;另外,设备对外最小化开放端口服务,减少攻击面;设备默认口令需要及时变更,同时满足复杂度要求;Talos开发并部署了100多个Snort签名,用于公开已知的与此威胁相关的设备的漏洞。这些规则已经部署在公共Snort集合中,可以使用这些规则来保护设备;对VPNFilter涉及的域名/ip地址做黑名单,并将其与该威胁关联起来,进行检测拦截防御;路由器和NAS设备被感染,建议用户恢复出厂默认值,升级最新版本打上最新补丁并重新启动。

编辑:

林馥榆

西藏阿里探秘:高原上如何种出 “瓜果飘香”?

西藏阿里探秘:高原上如何种出 “瓜果飘香”?